Registrazione

Categorie

-

Articoli recenti

Commenti recenti

- admin su [:it]Problemi con i numeri relativi[:]

- Mihi su [:it]Problemi con i numeri relativi[:]

- Claudio su Ellisse: formula di sdoppiamento

- Alejandro Zarate su [:it]TPSIT: Test sulla teoria dell’informazione e codici[:]

- Francesco Bragadin su [:it]Raspberry – bridge wifi – ethernet[:]

Meta

Categorie

-

Articoli recenti

Commenti recenti

- admin su [:it]Problemi con i numeri relativi[:]

- Mihi su [:it]Problemi con i numeri relativi[:]

- Claudio su Ellisse: formula di sdoppiamento

- Alejandro Zarate su [:it]TPSIT: Test sulla teoria dell’informazione e codici[:]

- Francesco Bragadin su [:it]Raspberry – bridge wifi – ethernet[:]

Meta

Protetto: [:it]Repository AN[:]

Pubblicato in Senza categoria

Inserisci la tua password per visualizzare i commenti.

Protetto: [:it]Repository AS[:]

Pubblicato in Senza categoria

Inserisci la tua password per visualizzare i commenti.

Protetto: [:it]Repository AF[:]

Pubblicato in Senza categoria

Inserisci la tua password per visualizzare i commenti.

Protetto: [:it]Repository AA[:]

Pubblicato in Senza categoria

Inserisci la tua password per visualizzare i commenti.

[:it]III L Liceo Scientifico Scienze Applicate 2017/2018[:]

[:it]

Monet

1- AA

2- AF

3- AS

4- AN

5- BG

6- BD

7- BH

8- CM

9- COSD

10- FD

11- FG

12- FM

13- GV

14- GL

15- HA

16-HM

17-LL

18- MF

19-ML

20-PM

21-RE

22-SA

23-SG

24-UM

25-VS

26-VC

[:]

Pubblicato in Senza categoria

Lascia un commento

[:it]Internet e Web[:]

[:it]

Jim Warren

Internet o Rete nasce, così coma la conosciamo, negli anni ’80 presso il CERN (Centro Europeo per le Ricerche Nucleari) nato per collegare i vari centri di ricerca. Nel 1994 poi si è aperto al mondo per tutti gli utenti.

Tutte le informazioni sono presenti in un server che viene chiamato host.

Il nome del programma o sotware che gestisce come questa informazione viene fornita all’esterno viene chiamato Web server ad esempo IIS (Internet Information Server di Microsoft) o Apache.

Il protocollo standard utilizzato per la trasmissione delle informazioni si chiama HTTP (HyperText Transfer Protocol).

Le risorse residenti sui vari computer collegati alla rete vengono identificate con un indirizzo Internet detto URL (Uniform Resource Locator, localizzatore universale di risorse), che deve essere esplicitamente specificato dall’utente che vuole accedere ad un sito Internet.

Il DNS (Domain Name System) è il sistema che traduce i nomi dei domini Internet in indirizzi IP e viceversa. Un server DNS è un computer nella rete Internet che può essere interrogato da altri computer per ottenere l’indirizzo IP di un sito internet, permettendone la connessione.

Comunemente, i server DNS sono presenti sui computer dei Provider della rete Internet (ISP, Internet Service Provider).

E’ il provider quindi che interpreta il nome del server con il relativo indirizzo IP.

I suffissi che rappresentano domini di alto livello presenti sulla rete Internet sono:

com per indicare le aziende

org per le organizzazioni o le aziende non-profit

net per gli enti che si occupano delle tecnologie e degli standard della rete Internet

edu per le scuole e le università americane

mil per gli enti militari americani

gov per le istituzioni governative americane.

A questi si aggiungono: .eu (Unione europea), .aero, .biz, .coop, .info, .jobs, .mobi, .museum,

.name, .pro, .travel.

Tutte le nazioni al di fuori degli Stati Uniti dispongono di domini con due lettere denominati

country code top-level domain (ccTLD), per esempio:

it per l’Italia

fr per la Francia

de per la Germania.

Per sapere l’indirizzo IP del relativo URL è sufficiente digitare dalla linea comandi:

nslookup URL.

Ad esempio per sapere l’indirizzo IP del sito www.whymatematica si digita:

nslookup www.whymatematica.com.[:]

Pubblicato in Senza categoria

Lascia un commento

[:it]I livelli applicativi nel modello TCP/IP[:]

[:it]

Jim Warren

Se il protocollo IP fissa le regole per la comunicazione il protocollo TCP fissa le regole o meglio il protocollo perché alcuni servizi in internet possano funzionare:

• HTTP (HyperText Transfer Protocol), per la trasmissione di informazioni ipertestuali.

• FTP (File Transfer Protocol), per la trasmissione di file tra due sistemi.

• SMTP (Simple Mail Transfer Protocol), per il trasferimento di posta elettronica.

• SSH (Secure Shell) , per accedere a un computer remoto come utente di quel sistema, pur essendomagari a migliaia di chilometri di distanza. La trasmissione tra computer ell’utente e computer remoto è criptata per motivi di sicurezza.

Mentre si naviga in internet si può usare email che utilizza il protocollo SMTP e nel contempo usare il protocollo HTTP che permette appunto la visualizzazione delle pagine internet stesse.

Tale fatto è possibile perché viene associato un numero all’applicativo che sta girando sul proprio PC. Numero che viene definito PORTA

Il concetto è che ogni PC può elaborare contemporaneamente varie applicazioni. E’ necessario perciò inviare un pacchetto ricevuto all’applicazione corretta.

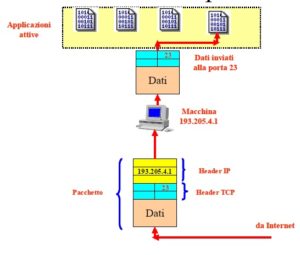

Questo disegno mostra in maniera molto chiara cosa avviene:

Le porte sono identificate con 16 bit ossia:

Le porte sono identificate con 16 bit ossia:

![]()

porte diverse.

| #porta | utilizzo |

| 0-1023 | uso privilegiato well-known non utilizzate dal protocollo di rete |

| 1024 a 49151 | porte registrate Registered |

| 49152 a 65535 | porte dinamiche |

Ad esempio:

al servizio SSH viene associata la porta 22

al servizio FTP viene associata la porta 21

per identificare la porta si utilizzano i due punti a fianco dell’indirizzo IP:

192.168.1.14:21.

Per poter vedere le porte usate si utilizza il comando:

netstat -a.[:]

Pubblicato in Senza categoria

Lascia un commento

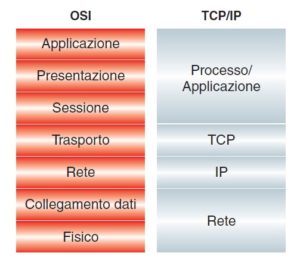

[:it]Il modello TCP/IP[:]

[:it]Il modello TCP/IP (Transmission Control Protocol/Internet Protocol) è più propriamente definibile come protocollo, o meglio insieme di protocolli: esso rappresenta l’applicazione pratica e semplificata della connessione e della gestione delle reti, mentre l’architettura ISO/OSI è il modello teorico e progettuale delle reti.

Il protocollo IP è quello che gestisce la connessione tra le reti LAN e WAN ed è questo il motivo per cui si parla di Internet come il nome del protocollo che permette la connessione tra i computer.

Il protocollo IP è quello che gestisce la connessione tra le reti LAN e WAN ed è questo il motivo per cui si parla di Internet come il nome del protocollo che permette la connessione tra i computer.

Nel caso di reti interconnesse da router, al livello di rete si possono avere cammini alternativi di collegamento tra due nodi della rete.

I compiti principali di questo livello sono:

• conoscere la topologia della rete

• scegliere di volta in volta il cammino migliore

• gestire il flusso di dati e le congestioni

• gestire le problematiche derivanti dalla presenza di reti diverse.

Ad ogni dispositivo o device che si connette alla rete si associa un numero che comunemente viene definito indirizzo IP. Ve ne sono adesso di due tipi

Ip v 4 formato da da 4 byte (32 bit) che si indicano invece che in formato binario:

10010101.00101001.11001000.10100010

che è indubbiamente complesso da memorizzare e gestire (spesso si inseriscono manualmente tali numeri all’interno di una macchina che si vuole identificare all’interno di una rete) per cui si utilizza la relativa notazione decimale

149.41.200.162

Ma quanti device posso collegare con con Ip v4?

Essa è una disposizione con ripetizione ossia:

![]()

indirizzi diversi.

Purtroppo ci si è resi conto che tale numero non è più sufficiente per cui si è deciso di adottare un nuovo protocollo con più bit:

IP v 6 formato da 16 byte (128 bit) in questo caso si hanno:

![]()

indirizzi diversi.[:]

Pubblicato in Senza categoria

Lascia un commento

[:it]I modelli per le reti: modello ISO/OSI[:]

[:it]

Jim Warren

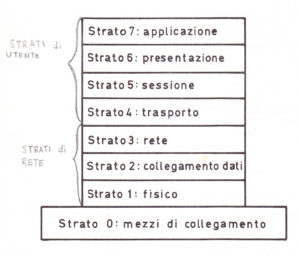

Essendovi molti tipi diversi di hardware è nata l’esigenza di classificare e standardizzare i protocolli affinché hardware diversi ma anche software diversi potessero comunicare tra loro attraverso degli opportuni protocolli.

Conseguentemente un organismo si è fatto carico di fissare dei protocolli tale ente è:

ISO International Standard Organization

Nel 1984 è nata l’esigenza di fissare dei protocolli per le reti aperte per cui è nato

OSI Open System Interconnection

Assieme hanno dato vita al modello ISO/OSI

Si è utilizzato un approccio a layer (strati) che devono soddisfare le seguenti regole:

- a funzioni diverse per struttura logica o per tecnologia realizzativa devono corrispondere strati diversi e funzioni simile devono possibilmente essere inglobate nel medesimo strato

- le frontiere devono essere scelte in modo tale che sia possibile riprogettare la realizzazione dei singoli strati senza che vi sia la necessità di modificare gli strati adiacenti

- gli strati devono essere tali che le uniche iterazioni richieste avvengano soltatno con gli strati immediatamente adiacenti.

Sulla base di queste ed altre considerazioni, gli estensori del modello OSI sono giunti ad individuare 7 livelli o strati.

Tutti i protocolli necessari al corretto funzionamento dello strato 1: fisico e dello strato 2: collegamento dati, sono stati elaborati dal IEEE (Institute of Electrical and Electronics Engineers) col nome 802.

• 802.3 per le reti Ethernet

• 802.11 per le reti wireless standard

• 802.15 per le reti PAN (Personal Area Network) senza fili, per esempio le connessioni bluetooth

• 802.16 per le reti WiMAX, reti senza fili a banda larga.

Per gli altri strati, il protocollo è quello TCP/IP.

STRATO 7: strato di applicazione application layer

Due programmi di applicazione in sistemi diversi si comprendono a livello semantico, sicchè possono interagire. A livello semantico ossia il significato del codice è esattamente uguale a prescindere dal linguaggio adottato o dal dialetto utilizzato. Gestisce la posta elettronica, ad esempio sistemi diversi possono leggere la stessa posta.

STRATO 6: strato di presentazione presentation layer

Organizza i messaggi in modo che sistemi doversi possano comunicare a livello sintattico, cosicché le entità a livello 7 possono colloquiare preoccupandosi solo degli aspetti semantici e non di quelli sintattici. Questo strato può fornire i servizi di crittazione e decrittazione nonché servizi di compressione.

STRATO 5: strato di sessione session layer

Gestisce ogni singolo dialogo (sessione) instaurando il collegamento tra le entità 6 interessate, rilevando errori e cercando di correggerli, chiude la connessione al termine del collegamento.

STRATO 4: strato di trasporto transport layer

Fornisce il servizio di gestire il trasferimento fisico dei dati, a cominciare dalla loro organizzazione in unità di dati di dimensioni relativamente piccole (la cosiddetta pacchettizzazione). E’ questo lo strato che utilizza il servizio di trasmissione dei dati fornito dalla rete di comunicazione vera e propria: ne deriva che è proprio a questo livello che si possono valutare globalmente le prestazioni della rete stessa quali il traffico utile, il ritardo medio per la singola unità dati, la probabilità di errore residua,, la probabilità di collegamento.

STRATO 3: strato di rete network layer

Gestisce la trasmissione dei dati attraverso la rete di comunicazione, con particolare riferimento all’instradamento (routing).–> protocollo IP

STRATO 2: strato di collegamento dati data link layer

Fornisce canali di trasmissione il più possibile esente da errori

STRATO 1: strato fisico physical layer

Fornisce l’insieme dei collegamenti fisici fra i vari nodi su cui avviene la trasmissione dei dati in forma di successione di simboli binari.[:]

Pubblicato in Senza categoria

Lascia un commento

[:it]Architetture di rete[:]

[:it]

Jim Warren

Per ordinare ma soprattutto coordinare il grande traffico di dati che circola in una rete è necessario organizzare in maniera precisa chi e cosa fa con questi dati.

A seconda di cosa un nodo della rete fa esso viene inserito in un opportuno livello o strato o layer della rete.

Ogni strato fornisce un servizio allo strato immediatamente superiore, aggiungendo valore ai servizi che ad esso fornisce lo strato immediatamente inferiore.

Fondamentale in questo modello è che ogni strato utilizza soltanto lo strato inferiore, attraverso la frontiera che li divide e nemmeno vede gli strati sottostanti.

Le regole utilizzate per dialogare tra i vari livelli si chiamano protocolli.

Vi sono protocolli che prevedono un controllo sugli errori di trasmissione –> protocolli orientati alla connessione (TCP)

Vi sono protocolli che spediscono e basta senza controllare la corretta ricezione del messaggio–> protocolli non orientati alla connessione

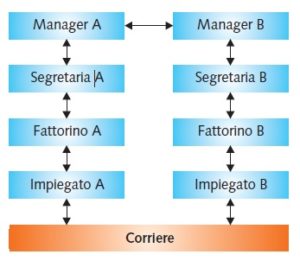

Un esempio molto utile è il seguente:

Si consideri il caso della comunicazione tra manager di due grandi aziende A e B che devono inviare

plichi di documenti:

• il manager della ditta A fornisce le indicazioni alla sua segretaria

• la segretaria prepara il plico e lo consegna al fattorino

• il fattorino lo prende e lo porta all’ufficio postale

• l’impiegato delle poste riceve il plico e lo invia al corriere

• il corriere porta il plico all’ufficio postale della città di arrivo

• l’impiegato delle poste della città di arrivo ritira il plico

• il fattorino della ditta B va a ritirare il plico e lo consegna alla

segretaria della ditta B

• la segretaria della ditta B controlla il plico e lo consegna al

manager.

E’ un tipico esempio di un’architettura di rete.

Un insieme di livelli e protocolli forma l’architettura di rete.[:]

Un insieme di livelli e protocolli forma l’architettura di rete.[:]

Pubblicato in Senza categoria

Lascia un commento